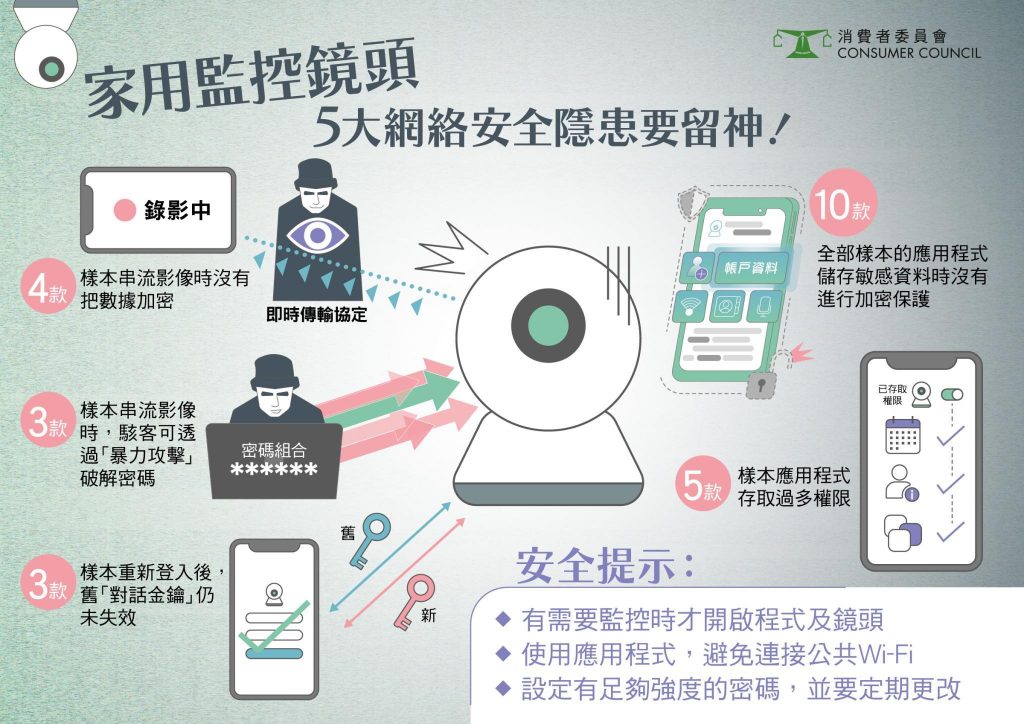

不少有家傭或動物的家庭,都會在家中設置監控鏡頭。消費者委員會 (以下簡稱消委會) 首次測試了市場上 10 款家用監控鏡頭的網絡安全,結果發現只有 1 款樣本符合歐洲的網絡安全標準,餘下 9 款均存有不同的網絡安全問題,例如未能防禦駭客的「暴力攻擊」、傳送資料時沒有加密等。此外,其中有 6 款甚至可以透過應用程式存取智能設備的檔案,這構成了用戶私隱外洩的風險。

消委會委託獨立實驗室參考 ETSI EN303 645及OWASP MASVS 標準,測試市場多款家用監控鏡頭的網絡安全表現,包括防攻擊能力、資料傳送安全性、應用程式安全性、儲存資料保密性及硬件設計。全部樣本均提供雙向語音對話、移動偵測、夜視、Amazon Alexa及Google Assistant語音控制等功能,售價由 HK$269至 HK$1,888不等。

樣本中的「arlo」需另購配件才能把影片儲存於 USB 記憶棒內,其餘款式的機身設有micro-SD記憶卡內插槽,插入記憶卡即可儲存影片。其中,有「arlo」、「imou」、「eufy」、「SpotCam」及「reolink」等5款具備基本防水功能,室內及戶外均可使用。此外,「arlo」、「SpotCam」及「reolink」內置充電池,使用更加方便。

消委會家用監控鏡頭測試揭安全漏洞:登出帳戶後仍可觀看影像串流 用戶開啟監控鏡頭的相關應用程式及登入帳戶後便可遙距監控家中的情況,而每次登入連接鏡頭時,都要先連接至生產商的伺服器,因此生產商能提供可靠又安全的連接服務至關重要。理論上,用戶應先登入已連接監控鏡頭的帳戶才可觀看實時動態影像串流(real-time video streaming)。然而測試發現,「reolink」在同一手機內的應用程式即使已登出帳戶或登入另一個帳戶後,仍可看到已登出帳戶所連接的監控鏡頭拍攝所得的實時動態影像,裝置存在網絡安全漏洞。

消委會進行的家用監控鏡頭測試中,發現4款樣本未能防禦駭客的暴力攻擊。當中,「eufy」、「EZVIZ」及「D-Link」在實時動態影像串流時,駭客可透過暴力攻擊破解密碼。此外,「EZVIZ」及「D-Link」的預設密碼強度非常弱,易被駭客破解。此外,「SpotCam」的手機應用程式未限制帳戶登入次數,駭客可不斷重複嘗試登入以獲取帳戶資料。

消委會建議「eufy」、「SpotCam」、「EZVIZ」及「D-Link」的生產商應加強產品的實時動態影像串流及帳戶登入的安全設計,例如採用多重認證及限制嘗試密碼次數。同時,建議當來自同一IP地址的短時間多次登入失敗時,應封鎖帳戶一段時間,以防駭客進行暴力攻擊。

另外,部分監控鏡頭的應用程式內嵌瀏覽器,讓用戶可直接瀏覽網頁,但其中 5 款樣本,包括包括「imou」、「TP-Link」、「eufy」、「EZVIZ」及「D-Link」的 Android 版本內嵌瀏覽器沒有封鎖存取檔案的權限,駭客可透過植入程式碼存取裝置內的檔案。當下載及完成安裝程式後,有關權限就會容許程式在毋須再經用戶同意下,自動存取相關資料,用戶亦無法知悉程式會如何及何時使用有關資料。

消委會測試發現,在「TP-Link」、「BotsLab」及「EZVIZ」的應用程式登入版面輸入不存在的帳戶時,程式會彈出訊息顯示該帳戶不存在。這種設計欠佳,駭客可透過不斷嘗試找出真實存在的帳戶名單,進而攻擊。消委會建議生產商改善此問題,避免駭客利用漏洞進行攻擊。

在 10 款家用監控鏡頭,定價不過二千元。當中定價最高的 arlo Pro4 (HK$1,888) 獲最高評分;而定價最低的小米智能攝影機2K雲台版 (HK$269) ,獲得第二最高評分,側證價錢非選購家用監控鏡頭的最大考慮因素,反而是切合家中需要,以及留意以下提示,使用鏡頭時更有效保障家中私隱。